一年前幫公司工程師進入狀況的文章^^

觀念:在網路上,主要的概念是: 該如何做才能讓封包流量更快、更穩。在資安上,主要的概念是: 如何掌握、比對、判斷、控制封包。

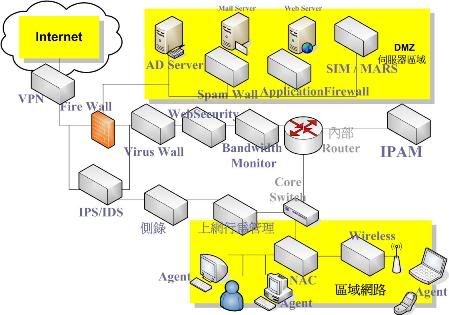

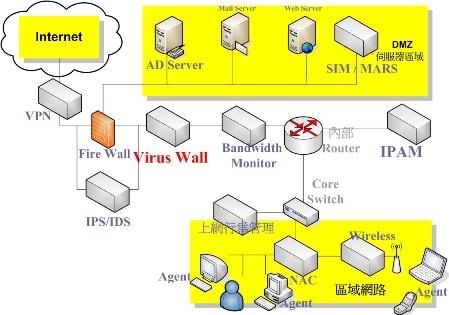

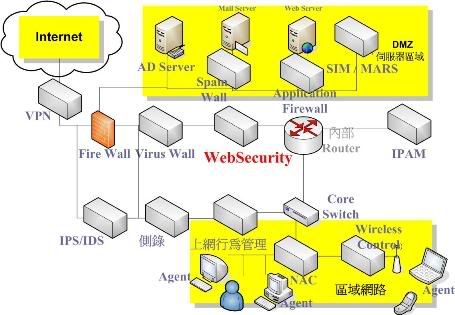

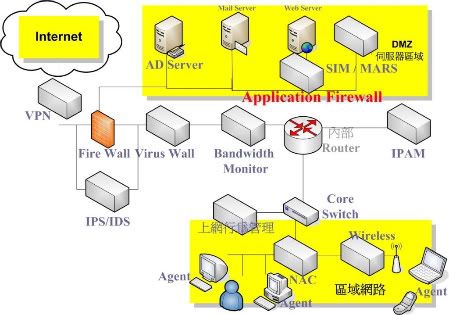

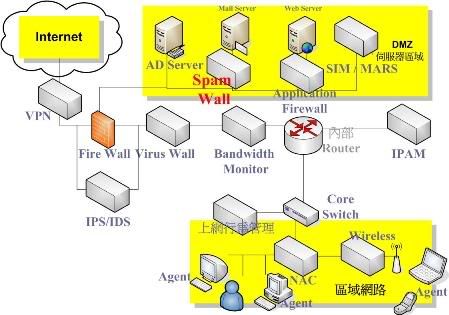

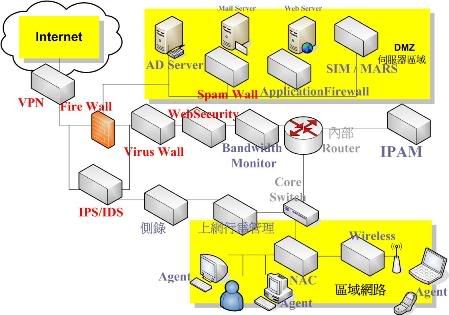

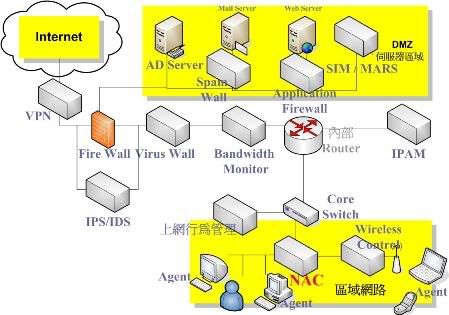

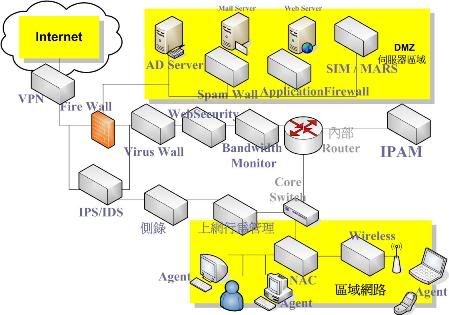

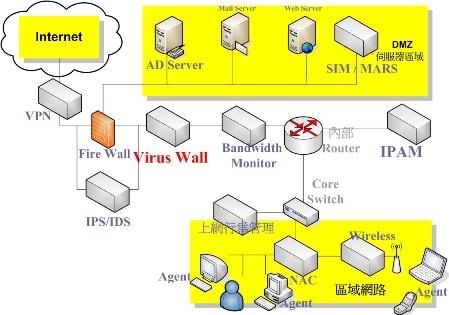

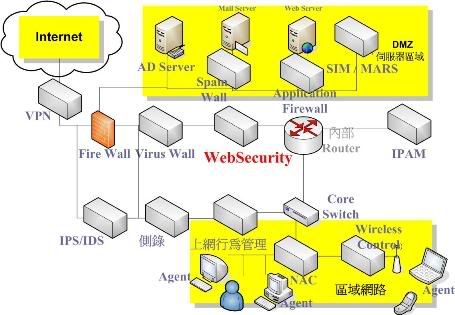

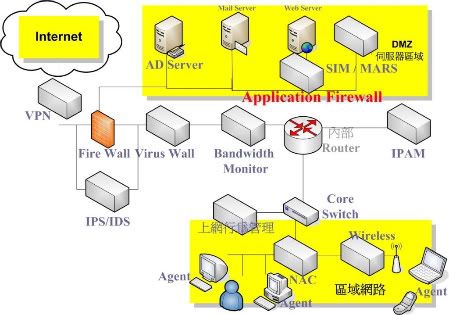

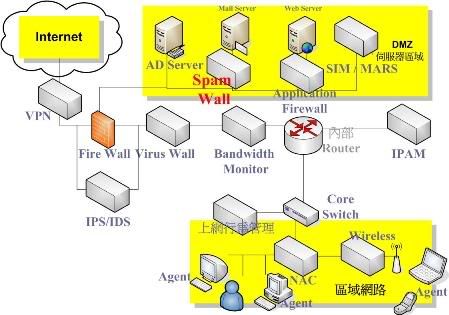

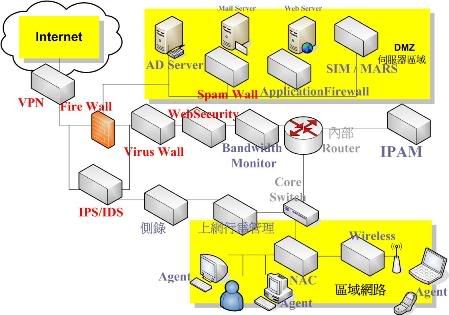

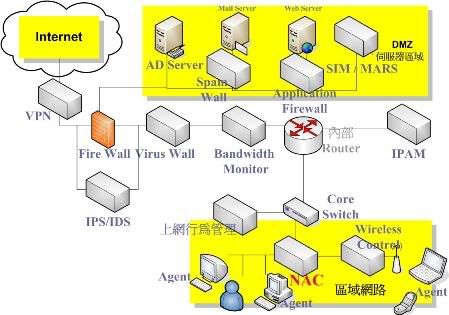

好吧~讓我們直接來看在一個網路環境裡,我們可以在哪些地方擺入資安設備:

(設備實際擺設位置會因為產品不同與客戶環境而有所變動)

是滴~任何網路設備、任何網路位置都可以看見資安設備的蹤影!為什麼呢?因為上面提過,資安的概念是如何掌握、比對、判斷、控制封包!做個有趣的比喻,你可以想像一個原始封包就像個光著身子的美女,隨著OSI模式各層的設計師幫她穿上合適的衣服之後才讓它出門,VPN只能看見包裹著白布的木乃衣、Firewall可以看見去掉白布後穿著厚衣服的美女容貌、IPS可以從外套推測美女內在的三圍、該死的VirusWall竟然有權可以對美女搜身、上網行為管理可以去掉白色的襯杉看美女身上的內衣褲是否是老闆希望的款式…好吧~我們聊的是Network Security,我必需就此打住!至少我們了解一件事,資安的Solution可以存在網路的任何地上

(SI知道一定很開心~生意做不完呀!)

資安設備簡介:

接下來是針對各設備做常識性地說明,讓大家對資安設備有一個全盤性的概念!(由於小弟碰的設備有限經驗也不足,僅對知道的一小部份說明,任何錯誤與不足,還望各前輩們指正)

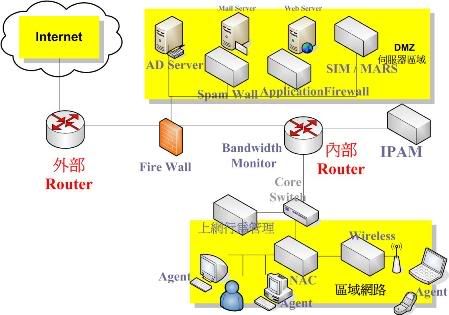

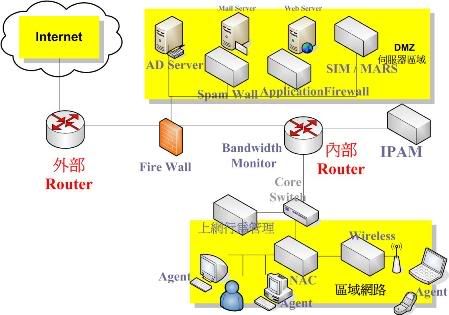

。Router:

Router通常是Cisco的Router才能加上資安的解決方案,Cisco新一代Router都叫ISR(Integrated Service Router),可以整合IPS或Voice模組,在外部的Router通常我們希望它扮演好Router的角色即可,而內部買不動一台IPS設備時,會建議客戶從現有的Router上加上IPS模組。

。Switch:

Switch一般也要到Core等級才可加入IPS模組,就如同Router一樣,主要就是加上入侵偵測的功能,在客戶環境Switch效能ok,也不打算多買設備,可以加入模組方式來保護網路。

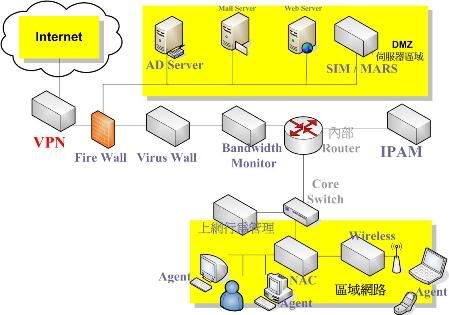

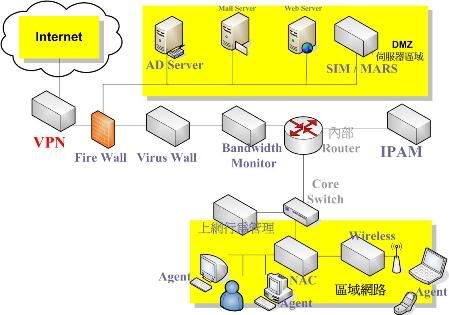

。VPN:

VPN即Virtual Private Network,顧名思義即是要達成一個虛擬的私人網路,讓在兩個網域的電腦之間可以像在同一個網域內溝通一樣。這代表的是必需做到外部網路是不能存取或看見我們之間的封包傳送,而這兩個網域之間是可以輕易的相互使用網路資源。要做到如此,VPN必需對流經封包進行加密,以讓對外傳輸過程不被外人有機看見傳輸內容,相對的傳過去的目的地需要一台解密的機器,可能也是一台VNP或是一個裝在notebook上的軟體。也因為傳輸過程加密之故,許多希望在傳輸上更安全的需求,也都會尋求VPN。

VPN的發展到現在,主要市場以SSL VPN的運作,因為可以利用現有的用戶端程式(如IE)即可完成加密、解密、驗證的程序,使用端不需一台VPN機器,或是client端程式,在導入一個環境最容易,使用上也最簡便。

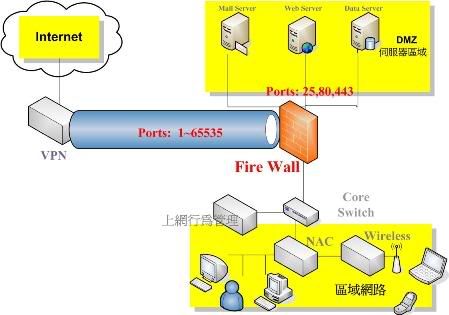

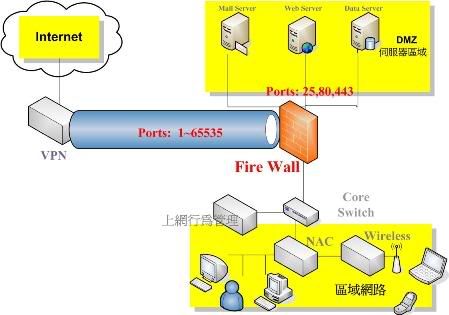

。FireWall:

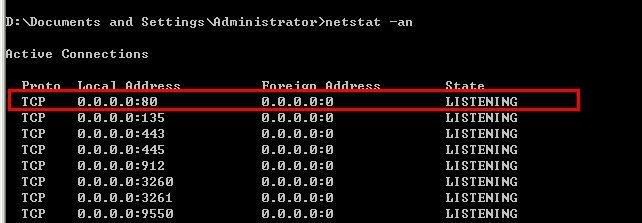

FireWall肯定是最古老的資安產品,但!也是最經典的產品,簡單的說,它就像Port的開關,如上圖firewall左邊的port可能1~65535都有,但封包想流進來~嘿!得先問問Firewall老大哥,這裡他只開放了25,80,443的流量進來,其它都別想!!

Firewall的第二個大功能就是可以區別網段,如上圖的DMZ也可以從Firewall切出來,如此可以確保網路封包的流向,當流量從外面進來觀顧時,只允許流到DMZ區,不可能流至內部區網內,避免外部網路與內部網路封包混雜。

第三個功能,也就是能區別從Router上設ACL的功能,SPI(Stateful Packet Inspection)封包狀態檢查,可快速地檢查封包的來源與目的位址、通訊協定、通訊port、封包狀態、或其它標頭資訊,以判斷允許或拒絕!

。IPS/IDS:

這仍然是很年輕的產品,一開始叫IDS(Intrusion Detection System)入侵偵測系統,顧名思義:在有人攻擊或入侵到我的土地內之後我會知道,是一個可以偵測出有沒有人入侵這個事件!後來人們體會到,壞人都跑進我家了我才知道,有沒有可能在偵測到的同時做出抵制的動作呢?於是IPS(Intrusion Prevention System)入侵防禦系統就誕生了,在IPS中寫入pattern,當流經的封包比對pattern後確定為攻擊行為,馬上對該封包丟棄或阻斷來源連線。

一般IPS系統都不只一個網段,如上圖,可以擺在Firewall前面更積極地阻擋對Firewall的攻擊,或是於Firewall之後,直接比對流經合法port後進來的流量是否為攻擊行為,也可分析流出封包(了解內部員工上網行為、情況)。在真實情況是否要將IPS擺在firewall之前要看硬體throughput,看哪一台的效能好就擺前面吧^^

通常IPS的測試期比較長,因為在環境內開啟IPS規則後會有”誤判”情形!實屬正常,除非開的規則太寬鬆,否則有正常的封包被擋是正常不過的,這時我們就需要對規則調校,所以測IPS是磨工程師的大好機會!運氣不好,要對每一個有問題的電腦、程式手動抓封包來k~~嘿~就當是練工吧^^

。Virus Wall:

VirusWall是較簡單的產品,概念就是將防毒引擎放在Gateway,讓所有流經的封包都能比對過引擎內的病毒特徵。說到這,大家應該知道評估ViruWall的重點了!。什麼防毒引擎。掃毒速度快或慢防毒永遠沒有人敢打包票可以100%防毒!純粹是機率問題,每家的防毒率都不一定,能補足的最簡單方法就是導入與原有環境不同的防毒引擎!如原有client端用的是norton,於是viruswall就找一家卡巴的^^或前方UTM用趨勢的,還可導入McAfee的viruswall

VirusWall對裝機工程師而言是很簡單的產品,只需留意客戶希望對哪些Port的流量進行掃毒,難的是背後更新病毒碼的RD們~我只能說,RD們辛苦了!!

。WebSecurity

WebSecurity單純地過濾Web流量中的封包,針對每個要求的URL比對資料庫是否為危險、或釣魚、惡意的目的URL,是的話就直接阻擋連線。如果連到了目的地之後,可能因為臨時被駭或資料庫內沒有該筆URL,回來的封包再經一次病毒引擎的掃描,由於是針對Web,所以病毒引擎要挑在惡意網站分析較強的引擎。簡單的說,怕user上網中毒、或釣魚網站被受騙,需要導入這個設備^^

。ApplicationFirewall

對於很重視網頁運作服務的公司,對於這項設備應該較有興趣。較簡單的例子是在做滲透測試時,總是會在客戶的Web網頁可輸入的地方try一下SQL語,當把這設備放在WebServer之前,你的語法會頓時失效,好吧~這時會再試一下XSS、cookie、session…呵~時常是沒有成效的試驗@@即使WebServer運行的IIS或Apache未更新,擁有眾所周知的漏洞,仍然阻擋住該漏洞的攻擊。當然!就如之前提過的,資安是機率問題,它可以降低被攻擊機率,但不可能無敵!

。Spam Wall:

電子郵件是一個很棒的廣告途徑,但隨著資訊愈來愈發達,越來越多的生意靠著e-mail來廣告,慢慢的,使用者感受到過多的e-mail造成的不便,於是擋垃圾信的設備就誕生啦~可以叫Anti-spam或Spam wall。一開始的spam單純地阻擋垃圾郵件,但許多駭客發現了這個管道,也利用mail,大量發送釣魚連結、附加病毒檔、惡意連結…的信件,於是anti-spam也開始重視對mail的掃毒。一台好的spam設備在選擇上要效能好(承受郵件攻擊),誤判率低、有黑、灰、白名單,使用簡單^^

。UTM/ASA:

大補帖UTM(Unified Threat Management)統一威脅管理設備,其功能包山包海,如上圖的紅色部份為一般UTM設備可能擁有的功能,會依廠牌所制定的功能而定。概念就是以FireWall為核心,加入各式資安功能!如Cisco的ASA就是以firewall為中心,可加入防毒模組或是IPS模組。一般是比較建議在300人以內的環境使用UTM,簡單又大碗!但,在環境較大的情況下,還是建議將各別功能由各別設備運作。原因很簡單,一樣的防毒引擎來說好了,UTM的特徵碼肯定沒有單純VirusWall的特徵碼來的多!縱使廠商聲稱一樣,實際測試便知高下^^

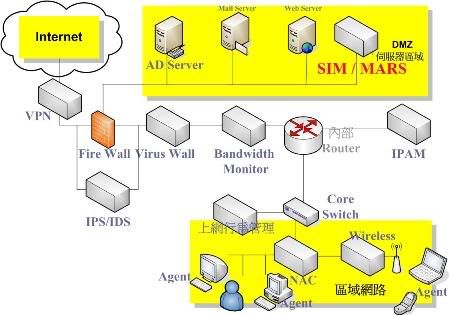

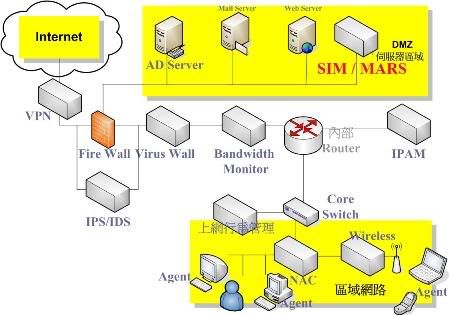

。SIM/MARS:

躲在右上角的設備名叫SIM(Security Information Management)資安訊息管理,或如Cisco較貼切的命名:MARS(Monitoring Analysis and Reporting System),雖然在網路的一小角,卻能掌控所有設備情況!

這是一台很了不起的設備!可能會有人覺得各個部份都已有設備進行相關阻擋了!我幹麻花大錢來做Report呢?

讓我們先了解它需做到什麼樣的功能,第一個就是收log的功能,它需要將各設備的訊息收進在一起,Switch,Router,IPS,Firewall,viruswall…,我們必需相信,不可能環境內所有設備都是同一家品牌,所以一定要支援各式阿狗阿貓的牌子!第二個功能是出Report,將所有設備的訊息資訊串連在一起,做出各式各個階層或部門看的Report。較進階的設備還可做到第三個功能,可以協同防禦!!判斷威脅在哪裡,直接可以對各網路設備、資安設備下達合適的防禦指令或政策。

這台設備通常價位相當高!原因是他需要大量的support(各家廠牌),除此之外,還需要精確的分析判斷、並組織各設備回報訊息什麼是誤判?什麼是威脅?並即時通知相關人員,且建議合適的作法。

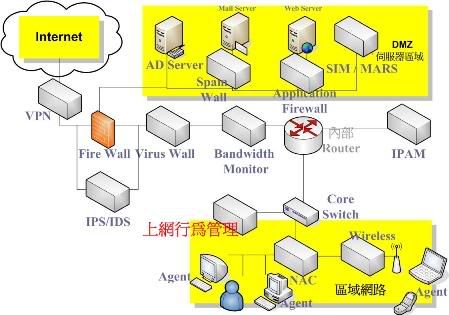

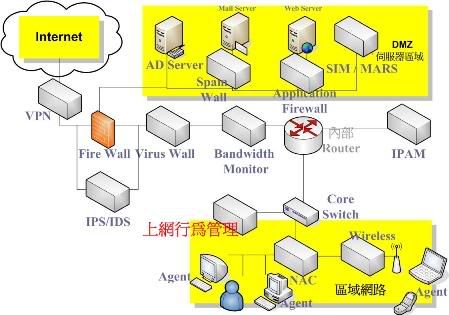

。上網行為管理:

上網行為管理設備在配置上有兩種方式,Inline Mode(配置在GateWay)或是MirrorMode(配置在CoreSwitch),上圖是從CoreSwitch直接Mirror流量的方式,兩種方式各有優缺,從Gateway在進行阻擋時較快且直接!但設備掛掉時要考慮hardware bypass的功力!而Mirror好處是完全不改變原有架構導入很容易,但是在進行阻擋時,需同時送封包給遠方目的server與來源client連線,網路頻寬資源較吃!到底哪個好,還是依環境而定。

這個設備的主要功能就是要看內部使用者的上網情況,進而進行管理。比如結合內部AD Server之後,可以管制愛搞鬼的RD部門不能用P2P、苦悶的工程部不能上色情類網站、愛事非的會計部們不能開IM聊天…。也有公司應用AD身份驗證功能,沒有登入AD就沒有網路可用^^(真是厲害呀)

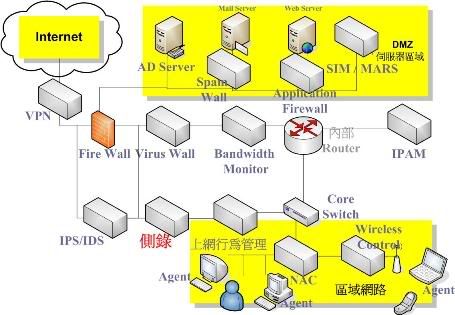

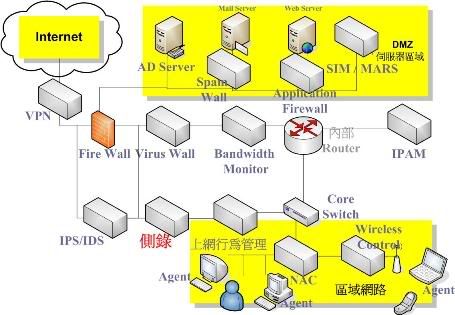

。側錄:

側錄的概念就像你家附近、或銀行內的監視系統,將看的見的事情一一記錄。這包括了你信箱內的內容、你的聊天記錄、你上過哪些網站、抓了哪些圖片、即使是FTP的檔案,全部都能一一還原,全部重現!!

也由於要對全部資料、流量、封包,對儲存系統是很大的負擔!錄的愈多,備份的時間就愈短。所以實務上會將側錄設備裝置如上圖,可能是從IPS過濾封包後,從IPS強力的封包比對能力後,挑選只想側錄的封包內容,如只錄Web流量、或只錄FTP流量。另一種方式是從上網行為管理設備上,得知某個ip或是某個使用者老是在看色情網,嘿~就來把它上的過程全錄下吧!!我們也常開玩笑,如果MIS知道公司內誰是股市好手,可以跟著下單!哈~

當然!這也牽涉到了隱私權的問題,導入時常需與公司政策搭配。

。NAC:

NAC(Network Access Control)網路存取控制設備,通常設置在Gateway與client的交界處,目的是讓所有從Client進來的設備,想存取其上方的網路時,都要經過它的允許(可能是結合AD的認證或是網頁驗證),這就是最原始NAC在做的事。

隨著市場的發展,通常還需外加新的功能,才能讓客戶接受。需擁有可以保護client端的能力,本身可以上一些patch讓client來更新,如Windows的更新patch、或是某些防毒軟體的patch,以保設End User的安全,進而保護整個網路。呵~我猜想未來可會看到類似的新名詞,叫CAP(Client Access Protect)。

。Wireless Control:

對於無線的管理可能是許多人的痛,這種設備的目的就是要掌控你領空的封包流量。

可能做法有許多種,我僅以我碰過的例子說明。在ServerGroup找一台Server安裝主控端軟體,再於想偵測的邊界點放置Sensor,比如在公司的樓的三個點擺了三個Sensor,再搭配goolge map抓下公司的衛星圖,再給予適當的比例尺寸後,可以在Server上看見,在地圖的什麼地方有什麼樣的無線訊號、訊號強弱、SSID…等相關資訊,要終止其與AP連線時,只需各送出一個reset封包即可,真是屌呀!(不過價位不低~呵~)

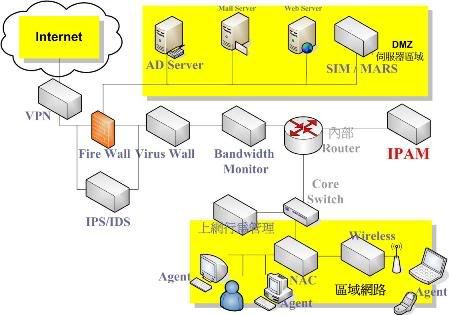

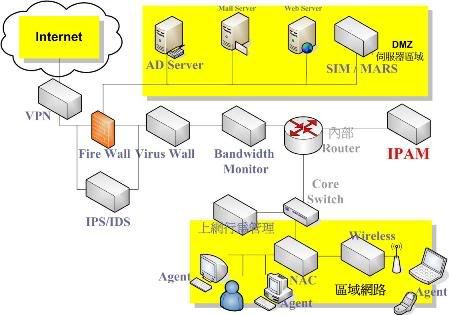

。IPAM:

對於一些環境較大,需要動態的讓user使用網路資源,或是…或是MIS太懶,使用DHCP環境時,要管理動態IP是哪一台電腦在用、或是哪一個人在用,這就是很棒的解決方法。

IPAM(IP Analysis Management) IP分析管理設備,提供DHCP環境內,Mac與IP存取的列表,當環境中有AD或是RADIUS時,可以看見的記錄將是:時間-Mac-IP-User資料表的關鏈可以讓管理者快速追縱誰在用這個IP,所以設備中也常將環境中的DNS Server、DHCP Server整合在一起,加強資訊的連貫性。

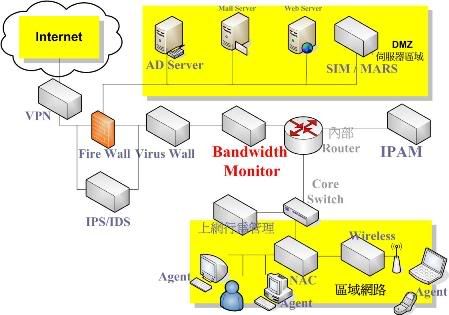

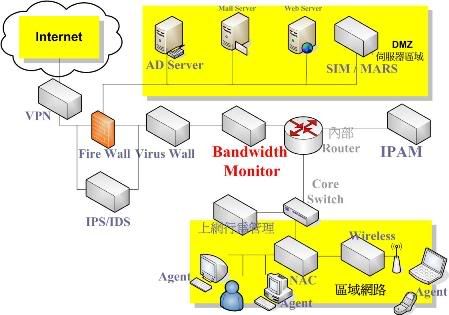

。Bandwidth Monitor:

你可以試著問MIS,我們環境平常的流量大概是多少?時常得到不知道怎麼測之類的答案。BandwidthMonitor這項設備的功能就是提供MIS所有網路環境的頻寬使用量。

由於專攻頻寬使用量的分析,可以細緻到如:總頻寬使用量、各軟體使用量、各ip使用量、單獨ip頻寬用量、單獨ip軟體使用量、protocol的流量、User名稱的使用量、群組的使用量、Domain的使用量。

對於MIS分析網路的頻寬都被誰佔據、或什麼軟體用掉,很有幫助。

。軟體:

使用軟體來進行資安設備管理,主要是因為一些封包到了應用層,還是要靠作業系統、與應用程式來分析,才有辦法進行管理與分析或保護;另一個原因是EndUser的使用狀況永遠無法掌握,透過如資產管理軟體。

一般常見的資安軟體如DRM,用來對環境內的特定文件進行加密,比如公司專門設計CAD的圖檔,每張圖都是公司的心血,這時需要的就是將這些圖檔全部加密以保護公司資訊外洩的可能。在佈屬上需一台Server,再利用如AD套用GPO將資料佈到登入網域的電腦上,未來只要user一開啟要加密的檔案格式就直接加密!!

另一個常見的軟體是資產管理軟體,常Agent佈屬在Client端電腦後,Agent會自動收集所有電腦上的軟、硬體資訊,再回傳給資產軟體Server端,這是最初的資產軟體所做的事,可以統整資料進行環境內的軟、硬體資產管理。喜愛掌控所有資訊的MIS提出了需求,能了解user端所有東西,有沒有可能對這些軟、硬體直接進行控制呢?是滴!產品往往因為需求而產生,所以現在的資產管理軟體不僅收集客戶端資料,還可直接限制User端的使用情況,比如只能讀取USB不能寫入、禁止上班時間打接龍,也可直接把你的電腦當自已的用。(專業一點的說法叫遠端叫修功能)所以啦~也可以直接對user端的桌面使用情形進行錄影!!真是MIS最愛呀!

以上的產品僅是小弟接觸過的一小部份,相信科技仍有許多的可能!任何不足與錯誤再請大家直接指正!謝謝^^